Kontrola dostępu: w cyfrowym świecie, w którym technologia rozwija się w zawrotnym tempie, zagadnienia związane z bezpieczeństwem stają się coraz ważniejsze. Jednym z kluczowych aspektów zapewnienia bezpieczeństwa w różnych dziedzinach jest kontrola dostępu. Kontrola dostępu to nie tylko kwestia zabezpieczania budynków przed niepożądanymi osobami, ale także zarządzania cyfrowymi zasobami, ochrony danych oraz zapewnienia bezpieczeństwa w szerokim spektrum innych obszarów. W tym artykule przyjrzymy się temu, czym dokładnie jest kontrola dostępu, jakie są jej rodzaje i jakie znaczenie ma w dzisiejszym świecie technologii.

Definicja kontroli dostępu

Kontrola dostępu, często skracana jako AC (ang. Access Control), to system lub zestaw zasad i procedur, które mają na celu zapewnienie, że tylko uprawnione osoby, urządzenia lub procesy mają dostęp do określonych zasobów lub obszarów. Kontrola dostępu obejmuje zarówno fizyczne środki zabezpieczeń, takie jak karty dostępu, zamki elektroniczne czy bramki, jak i środki zabezpieczające dostęp do zasobów cyfrowych, takie jak hasła, biometryczne skanery czy autoryzacje na poziomie aplikacji.

Kontrola dostępu odgrywa kluczową rolę w wielu dziedzinach, w tym w bezpieczeństwie budynków, ochronie danych, zarządzaniu sieciami komputerowymi, a nawet w medycynie i przemyśle. Jej celem jest zapewnienie poufności, integralności i dostępności zasobów, a także identyfikacja i autoryzacja użytkowników w sposób, który minimalizuje ryzyko naruszenia bezpieczeństwa.

Rodzaje kontroli dostępu

1. Kontrola dostępu fizycznego

Kontrola dostępu fizycznego dotyczy zabezpieczania fizycznych miejsc, takich jak budynki, pomieszczenia czy tereny. Obejmuje ona stosowanie różnych środków zabezpieczeń, takich jak:

- Karty dostępu: Karty magnetyczne, zbliżeniowe lub inteligentne karty, które pozwalają na fizyczne otwarcie drzwi lub bramki.

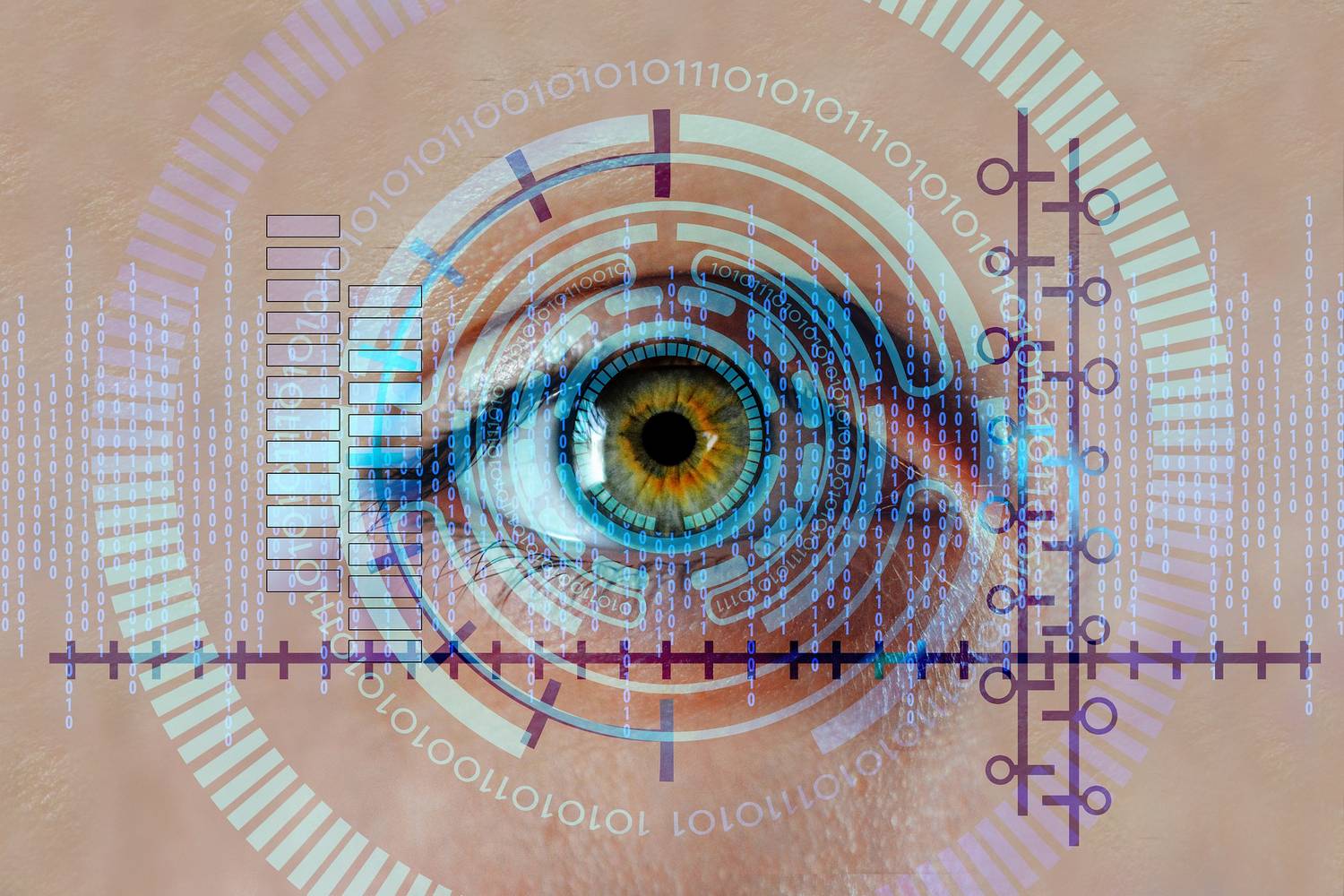

- Biometryczne skanery: Odciski palców, rozpoznawanie twarzy, skanowanie tęczówki oka – te technologie pozwalają na jednoznaczną identyfikację osoby.

- Zamki elektroniczne: Mechanizmy zamkowe, które mogą być zdalnie kontrolowane i monitorowane.

- Bramki i obroty: Urządzenia fizyczne, które kontrolują ruch osób w określonych miejscach.

2. Kontrola dostępu logicznego

Kontrola dostępu logicznego dotyczy zabezpieczania cyfrowych zasobów, takich jak pliki, bazy danych czy aplikacje. Obejmuje ona takie aspekty jak:

- Hasła i autoryzacje: Użytkownicy muszą podać prawidłowe hasło lub dane uwierzytelniające, aby uzyskać dostęp do systemu.

- Certyfikaty cyfrowe: Wykorzystywane w sieciach komputerowych do autoryzacji urządzeń.

- Rola i uprawnienia: Przyznawanie użytkownikom odpowiednich ról i uprawnień, aby ograniczyć ich dostęp tylko do niezbędnych zasobów.

- Monitorowanie i audyt dostępu: Rejestracja i analiza działań użytkowników w systemie w celu wykrywania nieprawidłowości.

Kontrola dostępu w praktyce

Kontrola dostępu ma kluczowe znaczenie w wielu dziedzinach, zwłaszcza tam, gdzie bezpieczeństwo danych lub fizycznych zasobów jest priorytetem. Przykłady zastosowań kontrol

a dostępu obejmują:

- Bezpieczeństwo budynków: W dużych firmach, instytucjach rządowych i placówkach edukacyjnych kontrola dostępu pomaga zabezpieczyć budynek przed niepowołanymi osobami.

- Kontrola dostępu do sieci komputerowych: W firmach kontrola dostępu do sieci pozwala na zarządzanie tym, kto ma dostęp do zasobów sieciowych i jakie prawa mają użytkownicy.

- Ochrona danych: W przypadku firm zajmujących się przetwarzaniem danych osobowych czy tajnych informacji, kontrola dostępu jest niezbędna do zapewnienia poufności i integralności danych.

- Opieka zdrowotna: W szpitalach i placówkach medycznych kontrola dostępu do pomieszczeń z lekami lub danymi pacjentów jest kluczowa dla zapewnienia bezpieczeństwa pacjentów.

Wyzwania kontroli dostępu

Mimo że kontrola dostępu jest niezwykle ważna, to jednak wiąże się z pewnymi wyzwaniami. Przede wszystkim, systemy kontroli dostępu muszą być starannie projektowane i zarządzane, aby uniknąć błędów i luk w bezpieczeństwie. Ponadto, konieczne jest regularne aktualizowanie i dostosowywanie tych systemów do zmieniających się potrzeb i zagrożeń.

Innym wyzwaniem jest zapewnienie wygodnego dostępu dla uprawnionych użytkowników, jednocześnie utrzymując wysoki poziom bezpieczeństwa. Zbyt rygorystyczne zasady dostępu mogą prowadzić do frustracji użytkowników, podczas gdy zbyt luźne zasady mogą narażać system na ryzyko ataków.

Podsumowanie

Kontrola dostępu to kluczowy element zapewnienia bezpieczeństwa zarówno w środowiskach fizycznych, jak i cyfrowych. Obejmuje ona szeroki zakres technologii i procedur, które pozwalają na identyfikację, autoryzację i zarządzanie dostępem do zasobów. W dzisiejszym świecie, gdzie cyberzagrożenia i ryzyka związane z bezpieczeństwem fizycznym są coraz większe, kontrola dostępu odgrywa kluczową rolę w ochronie naszych dóbr i danych. Warto inwestować w odpowiednie systemy i procedury kontroli dostępu, aby chronić siebie, swoją firmę i swoje zasoby przed niepożądanymi intruzami.